而如果當出現(xiàn)狀態(tài)為MM_SI1_WR1, MM_SA_SETUP�����、MM_SI2_WR2, MM_VERIFY����、MM_SI3_WR3, MM_VERIFY時候,說明ISAKMP SA無法協(xié)商成功。

(二)組網(wǎng)拓撲

(三)可能原因

1�����、連通性異常

2���、出接口未調(diào)用vpn加密圖

3�����、總部和分支policy策略配置不一致

4���、預共享密鑰配置錯誤

5�、FQDN配置錯誤

6��、運營商過濾

7��、總部為二級路由的情況下出口設備沒有配置映射

8、多線路環(huán)境下選路錯誤

(四)處理步驟

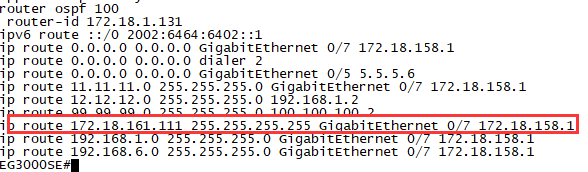

步驟1��、對比分支和總部配置

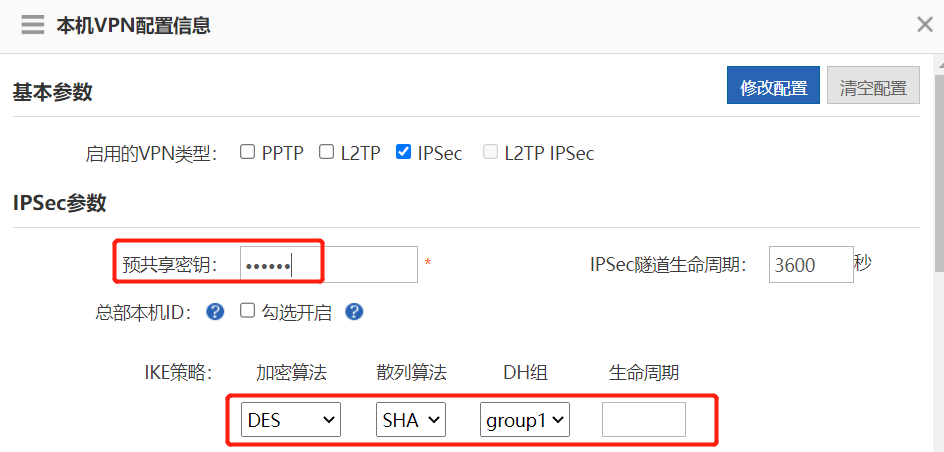

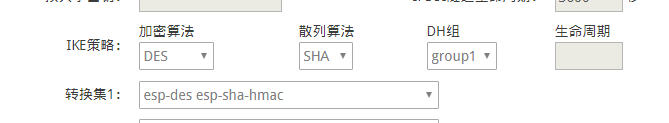

確認預共享秘鑰��、第一階協(xié)商參數(shù)�����、第二階段協(xié)商參數(shù)、感興趣流等是否一致

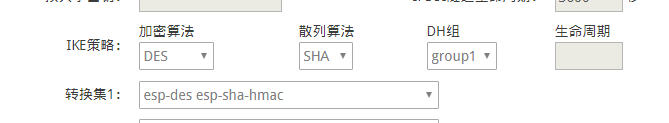

a����、配置IPsec 第一階段

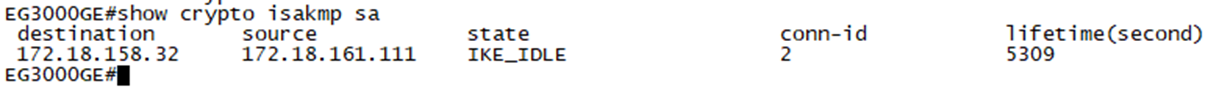

步驟2、確定VPN是否建立成功

a���、Web界面顯示藍色的情況或點擊顯示已接入

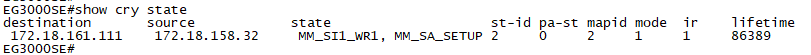

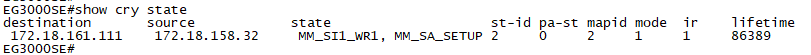

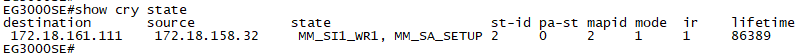

b、命令行可以通過show crypto state查看VPN第一階段的情況

b、命令行可以通過show crypto state查看VPN第一階段的情況

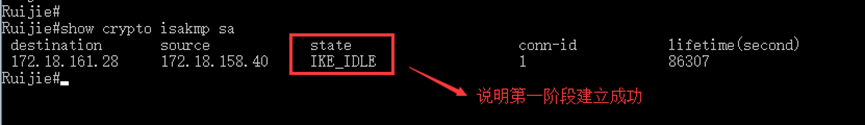

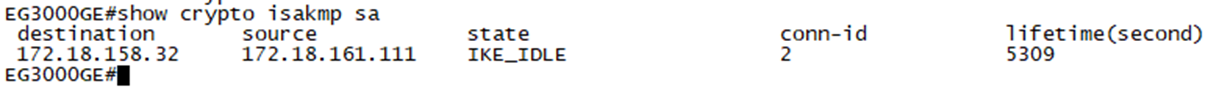

show crypto is sa 查看第一階段建立的情況����,IDLE狀態(tài)表示是建立正常的狀態(tài)

【補充】

【補充】

一階段建立不成功狀態(tài)顯示

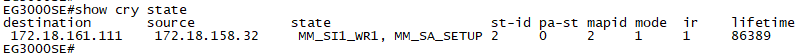

1、分支的狀態(tài)機為MM_SI1_WR1, MM_SA_SETUP��,而總部沒有狀態(tài)機信息

第一個報文發(fā)出��,總部沒有收到

2�����、分支的狀態(tài)機為MM_SI1_WR1, MM_SA_SETUP,而且打印Send ISAKMP negotiate message failed, errno:148, No route to host syslog

第一個報文發(fā)出����,但是路由選路失?。z查下轉(zhuǎn)發(fā)路由)

3���、分支和總部的狀態(tài)機都為:MM_SI1_WR1, MM_SA_SETUP

可以通過debug cry is查看����,若提示no proposal chosen,協(xié)商參數(shù)不一致�;若是需要配置fqdn���,需要使用野蠻模式對接

4����、分支和總部的狀態(tài)機都為:MM_SI2_WR2, MM_VERIFY

卡在三四報文交互����,可以通過debug cry is信息查看日志����,一般來說是報文重傳�,或者使用證書協(xié)商����,證書安裝存在問題

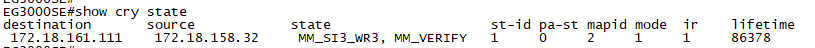

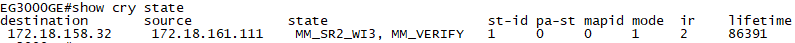

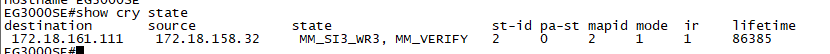

5、分支和總部的狀態(tài)機都為:MM_SI3_WR3, MM_VERIFY

預共享密鑰不一致����,身份驗證失敗���,nat環(huán)境出現(xiàn)丟包���,通過debug cry is查看協(xié)商的情況����,以及設備外網(wǎng)口抓包可以進一步查看下

步驟3��、檢查總部和分支是否連通性異常

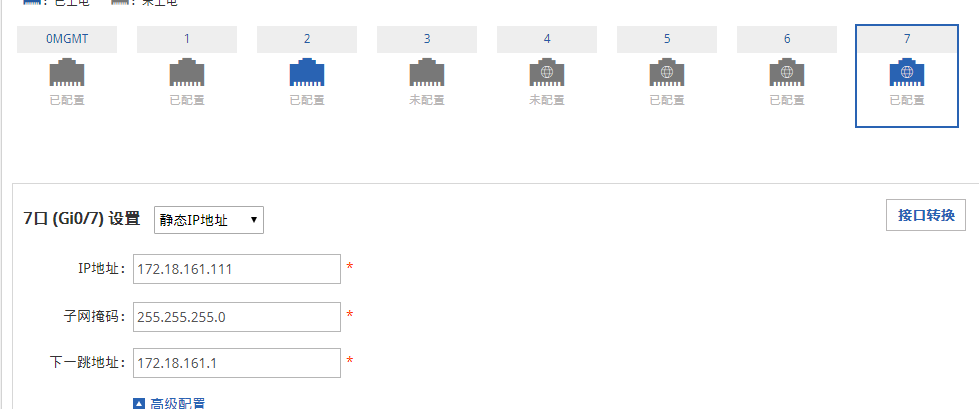

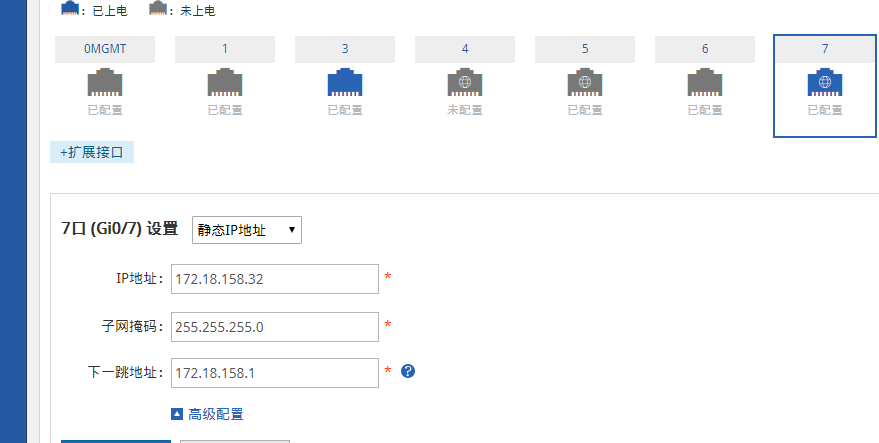

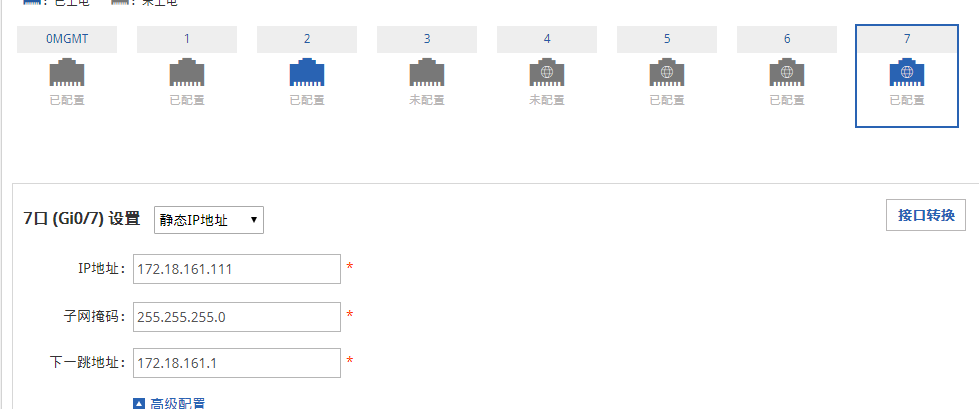

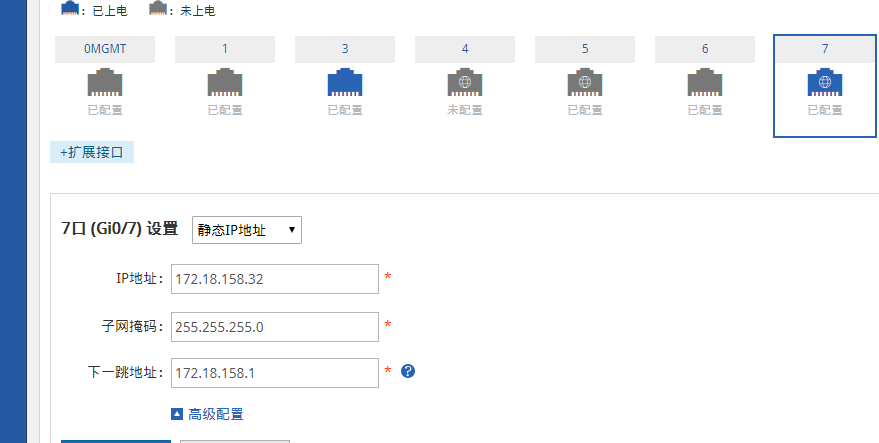

a、總部和分部建立VPN首先要保證總分部的公網(wǎng)地址連通性正常�,如下圖��,假設下圖兩臺設備都為出口,接口上的配置的是公網(wǎng)地址總部出口IP

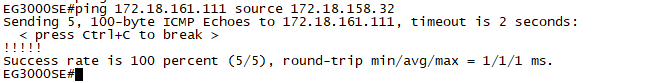

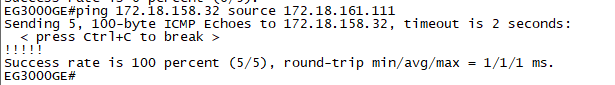

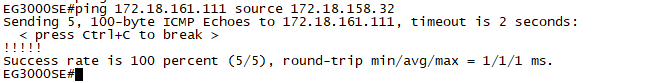

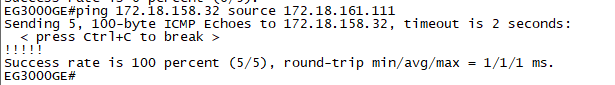

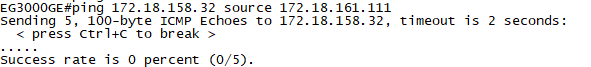

出口地址連通性測試�,命令行上帶對應接口地址為源ping對端公網(wǎng)地址����,如下圖

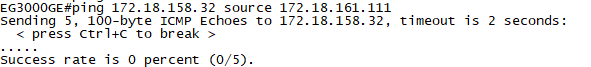

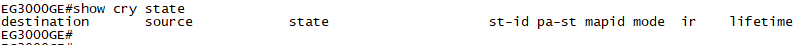

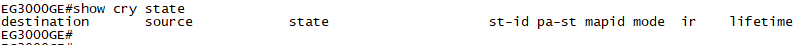

b��、如果總分部聯(lián)通性不通,show crypto state是沒有打印信息的

b��、如果總分部聯(lián)通性不通,show crypto state是沒有打印信息的

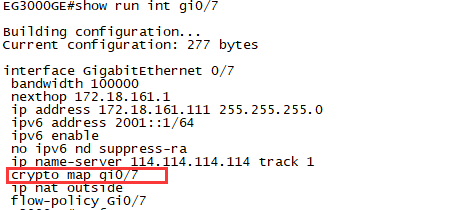

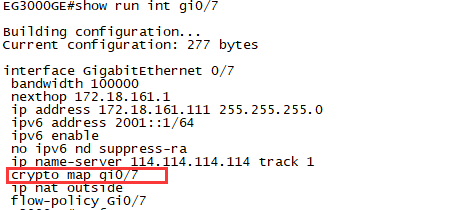

步驟4、檢查VPN匹配對應的出接口下是否調(diào)用VPN加密圖

a��、命令行下調(diào)用加密圖的命令

總部如果沒有調(diào)用加密圖的情況下����,總部show crypto state沒有打印信息,分部show crypto state卡在第一、二報文交互狀態(tài)

分部:

分部:

分部沒有調(diào)用加密圖的情況下,總分部show crypto state都沒有打印信息總部: 分部:

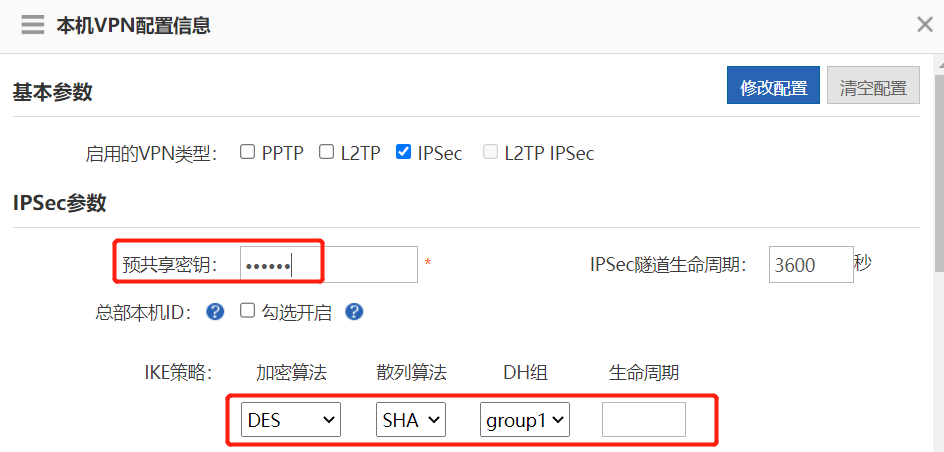

分部: 步驟5����、檢查總部和分支policy策略配置不一致總分部之間isa策略參數(shù)需要一一對應�����,如果不一樣是建立不起來的,具體如下圖

步驟5����、檢查總部和分支policy策略配置不一致總分部之間isa策略參數(shù)需要一一對應�����,如果不一樣是建立不起來的,具體如下圖

分部:

【補充】

第一階段協(xié)商參數(shù)對應命令行為show crypto isa policy

b、如果因為第一階段協(xié)商參數(shù)不一致,導致show crypto state卡在第一���、二報文交互狀態(tài)

主模式協(xié)商失敗,show crypto state發(fā)現(xiàn)分支的狀態(tài)機為MM_SI1_WR1, MM_SA_SETUP,而總部沒有狀態(tài)機信息

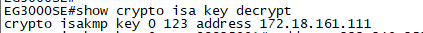

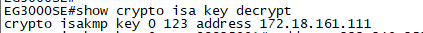

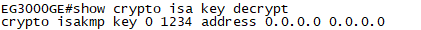

步驟6����、檢查預共享密鑰配置是否錯誤

預共享密鑰配置錯誤導致IPsec第一階段協(xié)商五、六個報文交互不成功����,在總分部上通過show crypto state看到的狀態(tài)分別為

分部:

總部:

【補充】

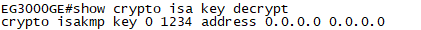

11.x的設備可以查看當前配置的預共享密鑰是多少,通過命令show crypto isa key decrypt

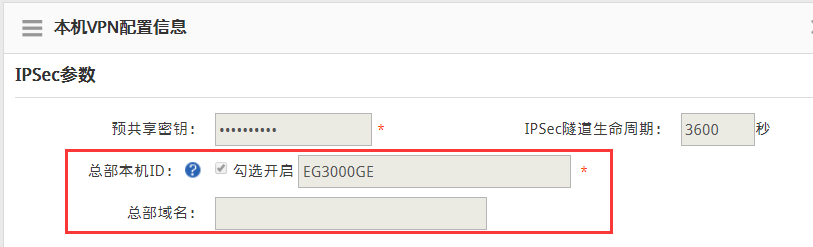

步驟7�、檢查是否QDN配置錯誤

分部顯示五六個報文交互狀態(tài)

總部顯示第一階段建立完成

總部配置:

分支FQDN對應的命令行配置為:self-identity fqdn EG3000GE

分部配置:

總部FQDN配置為:

self-identity fqdn EG3000SE

crypto isakmp key 7 151b5f7246 hostname EG3000GE

crypto map gi0/7 1 ipsec-isakmp

set peer EG3000GE

分部上的對端ID需要和總部的本機ID一致

步驟8�����、檢查是否運營商過濾

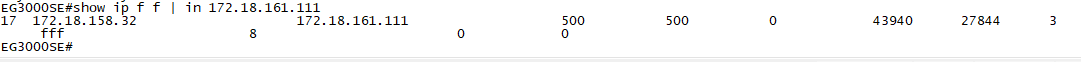

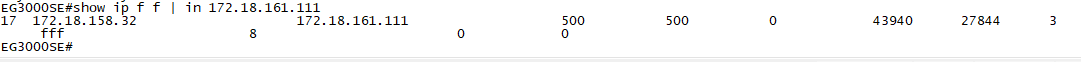

可以通過show ip f f | in 500查看對應的流表信息是否有到EG�����,如果沒有�����,并且設備上并沒有ip session filter的配置進行過濾,可以懷疑運營商問題.

步驟9、總部為二級路由的情況下出口設備沒有配置映射

網(wǎng)絡拓撲為出口路由下聯(lián)EG下聯(lián)內(nèi)網(wǎng),EG作為二級路由配置IPsec總部���,需要在總部出口配置映射UDP4500和500

對應web界面配置:

對應命令行配置:

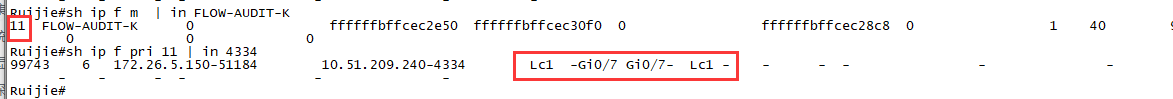

步驟10�、多線路環(huán)境下選路錯誤

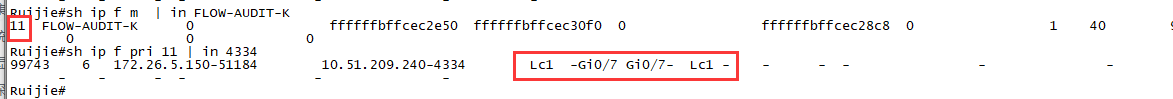

可以通過查看流表的出接口判斷是否是來回路徑不一致

解決方案:多線路的情況下有可能導致來回路徑不一致�����,建議配置一條靜態(tài)路由�,目的地址指向?qū)Χ斯W(wǎng)地址走對應的下一跳�,保證來回路徑一致

具體配置如下:

查看IPSEC報文選路方法:

sh ip f m | in FLOW-AUDIT-K ---show出來后,查看第一列的數(shù)值

sh ip f pri 數(shù)值 | in 500

(五)信息收集

如果上述方法進行配置檢查后依舊無法正常建立IPSec VPN�����,可以收集以下信息之后反饋 4008-111-000工程師�����,協(xié)助您進一步排查故障����。

show version

show int usage

sh tcp connect

sh ip udp

sh memory

sh cpu | ex 0.00

sh exec

show coredump file

show run

show log reverse

show ip interface brief

show ip route

show crypto state (收集3次��,每次間隔5s)

show ip fpm flow | in 500 (收集3次�,每次間隔5s)

show ip fpm pri 1 | in 500

show crypto log

debug su

execute diagnose-cmd fdisk

execute diagnose-cmd mount

IPSEC分支信息收集:

debug cry isa

debug cry ipsec

terminal monitor

收集5分鐘左右

Undebug all --收集完需要關閉debug信息

IPSEC總部信息收集:(推薦總部只有一路IPSEC可以開啟收集�����,超過一路以上謹慎開啟debug���,以免影響業(yè)務)

debug cry isa

debug cry ipsec

terminal monitor

收集5分鐘左右

Undebug all --收集完需要關閉debug信息

(六)總結(jié)與建議

IKE SA建立失敗常見原因是IKE協(xié)商報文不可達,和IKE SA兩端策略(加密算法、DH組、預共享秘鑰����、身份認證方法)不匹配

如遇該故障無法定位解決的可點擊:售后閃電兔 處理