前言

ARP(Address Resolution Protocol,地址解析協議),目的是實現IP地址到MAC地址的映射。而在TCP/IP協議棧中,最不安全的協議,可能非ARP莫屬了。我們經常聽到的這些術語,包括"網絡掃描"、"內網滲透"、"中間人攔截"、"局域網流控"、"流量欺騙",基本都跟ARP脫不了干系。本文重點針對在IPv4環境下的ARP防御問題以及解決方案進行具體闡述。主要包括:ARP欺騙攻擊以及解決方案、ARP泛洪攻擊以及解決方案和實際部署時的建議。

ARP攻擊介紹

ARP欺騙攻擊

• ARP欺騙的原理

正常的ARP通訊過程只需廣播ARP Request和單播ARP Reply兩個過程,簡單的說就是一問一答。而ARP的欺騙就是通過偽造請求或者應答報文形成的欺騙。

• ARP欺騙攻擊的分類

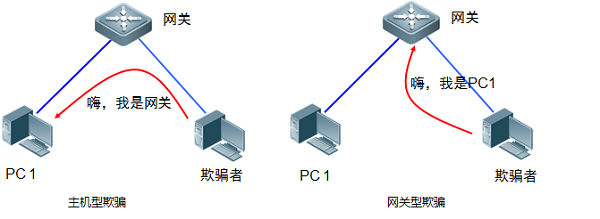

根據ARP欺騙者與被欺騙者之間角色關系的不同,通常可以把ARP欺騙攻擊分為如下兩種,如圖1所示:

主機型ARP欺騙:欺騙者主機冒充網關設備對其他主機進行欺騙。

網關型ARP欺騙:欺騙者主機冒充其他主機對網關設備進行欺騙。

▲圖1 ARP欺騙分類

ARP泛洪攻擊

• ARP泛洪攻擊的原理

ARP泛洪攻擊,也叫拒絕服務攻擊(Denial of Service),可能導致大量消耗交換機內存、表項或者其它資源,使系統無法繼續服務。大量的報文砸向CPU,占用了整個送CPU報文的帶寬,導致正常的協議報文和管理報文無法被CPU處理,帶來協議震蕩或者設備無法管理,進而導致數據面轉發受影響,并引起整個網絡無法正常運行。

ARP欺騙攻擊解決方案

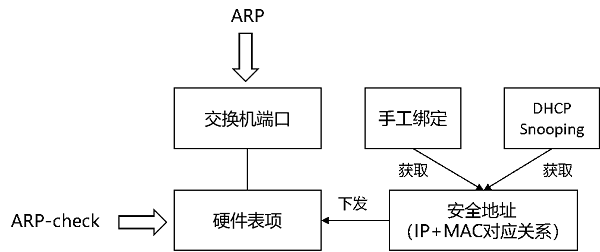

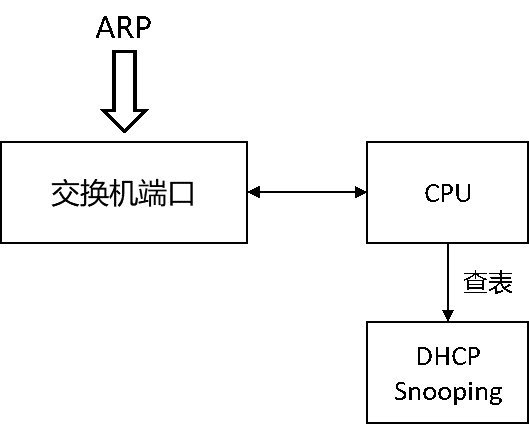

在介紹具體解決方案之前,我們先了解下防ARP欺騙的核心功能:ARP-check(ARP報文合規校驗),校驗ARP報文的源IP與安全地址中的IP是否一致,校驗ARP報文的源MAC與安全地址中的MAC是否一致,在兩項校驗均合規的情況下對報文進行轉發。而安全地址的生成,我們可以通過手工靜態綁定的方式以及DHCP Snooping監測的方式獲取,具體流程如圖2:

▲圖2 ARP-check流程

以上是硬件檢測的流程,除此之外還有一種軟件校驗的方式,就是將端口的ARP請求直接送往CPU,而CPU依據DHCP Snooping的表項進行合規檢查。

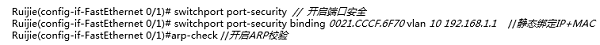

端口安全 + ARP-check方案

應用場景:此方案適用于用戶IP地址為靜態分配的場景,并且需要明確知道每個用戶所連接交換機端口。

功能簡介:通過手工的方式將IP與MAC的對應關系配置到交換機的端口,并開啟ARP合規檢查。具體配置如圖3:

▲圖3 端口安全+ARP-check方案配置

方案的優勢:控制非常嚴格,應用硬件方式直接校驗ARP報文,準確,無需消耗CPU。

缺點的劣勢:端口安全必須收集并配置所有用戶IP和MAC信息,較為繁雜,不夠靈活,不適合于用戶需要頻繁遷移端口的環境。

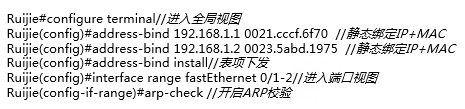

全局IP&MAC綁定+ARP-check方案

應用場景:此方案適用于用戶IP地址為靜態分配的場景,但管理員不需要知道每個用戶所連接的交換機端口,因此適用于用戶分布情況不確定,或者下聯用戶存在隨意移動端口的場景中。

功能簡介:通過手工方式將IP與MAC的對應關系配置到交換機全局,并在交換機的端口下開啟ARP合規檢查。具體配置如圖4:

▲圖4 全局IP+MAC綁定+ARP-check方案配置

方案的優點:控制較為嚴格,允許用戶在本交換機內部進行端口遷移具備一定的靈活性,應用硬件方式直接校驗ARP報文,準確,無需消耗CPU。

方案的缺點:端口安全必須收集并配置所有用戶IP和MAC信息,較為繁雜。

DAI方案

應用場景:DAI(Dynamic ARP Inspection)方案適合于接入用戶使用DHCP動態獲取IP地址環境,同時要求部署DHCP Snooping功能。

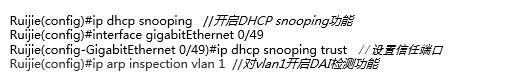

功能簡介:提取DHCP Snooping表中的IP+MAC信息,通過CPU過濾源MAC/源IP不在Snooping表中的ARP報文,具體流程如圖5:

▲圖5 DAI方案ARP合規檢查流程圖

具體配置見圖6:

▲圖6 DAI方案配置

方案的優點:配置維護簡單,無需手工配置每個用戶的IP&MAC綁定。

方案的缺點:由于用戶的ARP報文送CPU檢查,檢查的來源是DHCP Snooping所記錄的軟件表項,因此會額外消耗設備的CPU資源。

IP Source Guard + ARP-check方案

應用場景:此方案適合于接入用戶使用DHCP動態獲取IP地址環境,同時要求部署DHCP Snooping功能 。

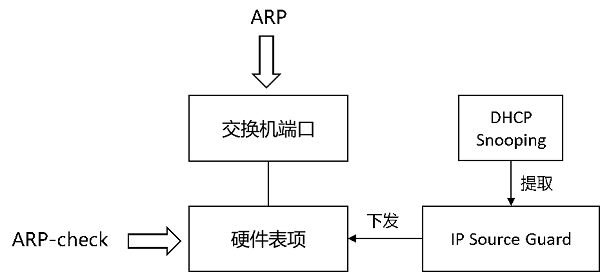

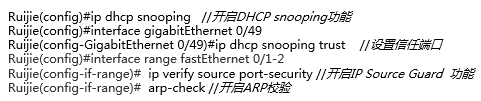

功能簡介:提取DHCP Snooping表中正確的IP與MAC,通過IP Source Guard將DHCP Snooping表寫入交換機硬件表項,使用ARP-check功能校驗ARP報文的合法性,具體流程如圖7:

▲圖7 IP Source Guard + ARP-check方案流程圖

具體配置如圖8:

▲圖8 IP Source Guard + ARP-check方案配置

方案的優點:配置維護簡單,和DAI相比,ARP-check屬于硬件芯片檢查安全表項,不消耗CPU資源。

方案的缺點:對交換機的安全功能要求較高,需要同時支持DHCP Snooping、IP Source Guard、ARP-check這三種功能。跟DAI相比,會消耗硬件資源表項,當交換機使用較多安全功能時,比如ACL,且交換機下接用戶數過多,可能會導致設備硬件安全資源不足,需要適當控制單臺交換機的帶機數。

設備硬件資源不足時,會提示類似這樣的log:

%SECURITY-3-TCAM_RESOURCE_LIMIT: TCAM resource is temporary not available.

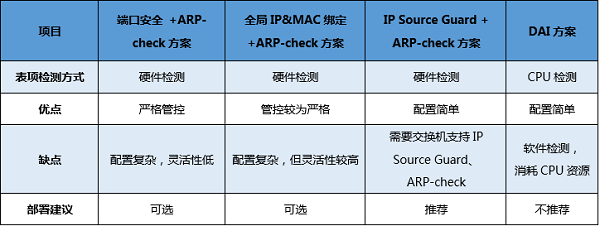

ARP欺騙解決方案對比分析

▲表1 ARP欺騙解決方案對比分析表

如表1所示,當網絡內采用DHCP方式動態獲取IP,那么推薦采用IP Source Guard + ARP-check方案進行防ARP欺騙攻擊部署,對于部分手工配置的IP地址需要網絡訪問時,例如打印機,可以結合端口或者全局IP&MAC手動綁定的方式+ ARP-check解決。

ARP泛洪攻擊解決方案

CPP+NFPP解決ARP泛洪攻擊

由于ARP報文的解析均要送往CPU進行解析,因此我們可以通過限制ARP送往CPU的報文速率實現對CPU的保護

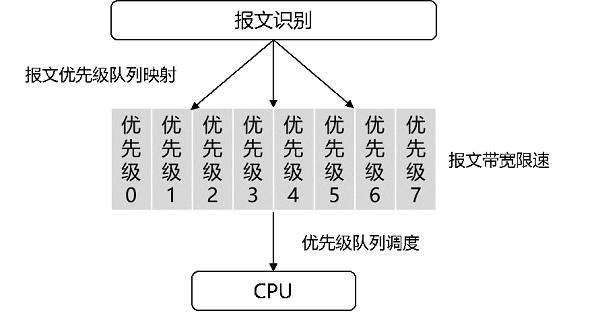

CPP(CPU Protect Policy,CPU保護策略)是一種設備自身用來保護CPU的安全防護功能,用于避免網絡設備的CPU收到網絡上不必要和具有惡意攻擊目的的數據報文,通過將發往CPU的報文識別分類、劃分隊列、限速、調度、流量整形等處理后,送達CPU,保證網絡設備的CPU即使在一個充斥著網絡攻擊的環境中仍可以對正常進行協議報文處理,確保網絡的穩定運行。如圖9所示:

▲圖9 CPP工作流程圖

當然CPP本身也是有局限性的,例如僅針對報文進行限速,無法從根本解決問題,并且沒有相關的日志產生,導致出現問題后無法定位故障。針對CPP的局限,一個全新的系統架構出現,即:NFPP(Network Foundation Protection Policy,網絡基礎保護策略)。

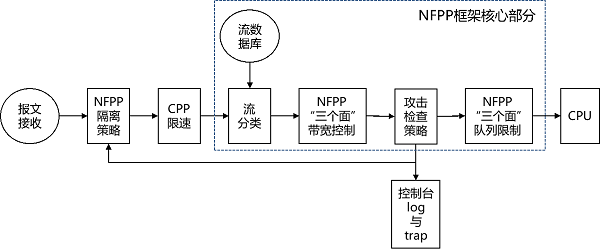

對比于CPP,NFPP增加了安全策略,如(隔離策略,攻擊檢測策略),并且能夠在觸發安全策略后以syslog或者trap的方式上報服務器,具體流程如圖10所示:

▲圖10 NFPP簡化流程圖

在NFPP框架內隔離策略,可從源頭屏蔽攻擊,并且會產生相關的log信息,從而幫助網絡管理員定位問題。在NFPP框架內,可實現對于ARP報文的防護(ARP-Guard)、ND報文的防護、DHCP報文防護等等,本文將針對ARP防護進行進一步詳細介紹。

ARP防護(ARP-Guard):

ARP-Guard功能主要目標為保護設備CPU,防止大量ARP攻擊報文送CPU導致CPU利用率升高,所以ARP-Guard實現了對送往CPU的ARP報文的限速和攻擊檢測。

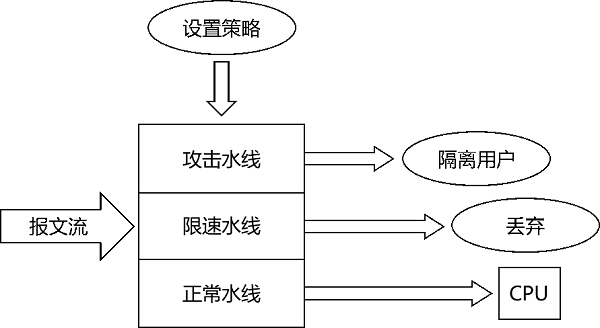

通過在交換機上開啟ARP-Guard功能,設置ARP報文的攻擊水線以及限速水線。如果ARP報文量超過攻擊水線,那么設備將通過安全策略直接進行隔離,并產生log信息給日志服務器。如果ARP報文量小于攻擊水線但大于限速水線,那么將對報文進行限速處理,并產生log信息給日志服務器。如果ARP報文量低于限速水線,可正常轉發至CPU。如圖11所示:

▲圖11 ARP-Guard工作流程圖

在實際部署過程當中,NFPP往往與CPP同時開啟。

總 結

ARP欺騙攻擊可能引發網絡的信息安全問題,而ARP泛洪攻擊可能直接導致網絡交換機的癱瘓,造成網絡的不可用。一個引發數據泄露,而另一個將導致生產業務中斷,因此需要網絡管理人員高度重視。建議實際部署或者交付過程中,增加對ARP防護的配置,推薦方案為:

• 部署IP Source Guard + ARP-check,可實現防止APR欺騙、防止DHCP私設以及防止內網IP私設。

• 部署CPP+NFPP,可防止ARP泛洪攻擊、DHCP攻擊,防止CPU負載過高。

本期作者:張文杰

銳捷網絡互聯網系統部行業咨詢

往期精彩回顧

- 【第一期】淺談物聯網技術之通信協議的紛爭

- 【第二期】如何通過網絡遙測(Network Telemetry)技術實現精細化網絡運維?

- 【第三期】暢談數據中心網絡運維自動化

- 【第四期】基于Rogue AP反制的無線安全技術探討

- 【第五期】流量可視化之ERSPAN的前世今生

- 【第六期】如何實現數據中心網絡架構“去”堆疊

- 【第七期】運維可視化之INT功能詳解

- 【第八期】淺析RDMA網絡下MMU水線設置

- 【第九期】第七代無線技術802.11ax詳解

- 【第十期】數據中心自動化運維技術探索之交換機零配置上線

- 【第十一期】 淺談數據中心100G光模塊

- 【第十二期】數據中心網絡等價多路徑(ECMP)技術應用研究

- 【第十三期】如何為RDMA構建無損網絡

- 【第十四期】基于EVPN的分布式VXLAN實現方案

- 【第十五期】數據中心自動化運維技術探索之NETCONF

- 【第十六期】一文讀懂網絡界新貴Segment Routing技術化繁為簡的奧秘

- 【第十七期】淺談UWB(超寬帶)室內定位技術

- 【第十八期】PoE以太網供電技術詳解

- 【第十九期】機框式核心交換機硬件架構演進

- 【第二十期】 IPv6基礎篇(上)——地址與報文格式

- 【第二十一期】IPv6系列基礎篇(下)——鄰居發現協議NDP

- 【第二十二期】IPv6系列安全篇——SAVI技術解析

- 【第二十三期】IPv6系列安全篇——園區網IPv6的接入安全策略

- 【第二十四期】Wi-Fi 6真的很“6”(概述篇)——不只是更高的傳輸速率

- 【第二十五期】 Wi-Fi 6真的很“6”(技術篇) ——前方高能,小白慎入

- 【第二十六期】IPv6系列應用篇——數據中心IPv4/IPv6雙棧架構探討

相關推薦:

更多技術博文

-

解密DeepSeek-V3推理網絡:MoE架構如何重構低時延、高吞吐需求?

解密DeepSeek-V3推理網絡:MoE架構如何重構低時延、高吞吐需求?DeepSeek-V3發布推動分布式推理網絡架構升級,MoE模型引入大規模專家并行通信,推理流量特征顯著變化,Decode階段對網絡時度敏感。網絡需保障低時延與高吞吐,通過端網協同負載均衡與擁塞控制技術優化性能。高效運維實現故障快速定位與業務高可用,單軌雙平面與Shuffle多平面組網方案在低成本下滿足高性能推理需求,為大規模MoE模型部署提供核心網絡支撐。

-

#交換機

-

-

高密場景無線網絡新解法:銳捷Wi-Fi 7 AP 與 龍伯透鏡天線正式成團

高密場景無線網絡新解法:銳捷Wi-Fi 7 AP 與 龍伯透鏡天線正式成團銳捷網絡在中國國際大學生創新大賽(2025)總決賽推出旗艦Wi-Fi 7無線AP RG-AP9520-RDX及龍伯透鏡天線組合,針對高密場景實現零卡頓、低時延和高并發網絡體驗。該方案通過多檔賦形天線和智能無線技術,有效解決干擾與覆蓋問題,適用于場館、辦公等高密度環境,提供穩定可靠的無線網絡解決方案。

-

#無線網

-

#Wi-Fi 7

-

#無線

-

#放裝式AP

-

-

打造“一云多用”的算力服務平臺:銳捷高職教一朵云2.0解決方案發布

打造“一云多用”的算力服務平臺:銳捷高職教一朵云2.0解決方案發布銳捷高職教一朵云2.0解決方案幫助學校構建統一云桌面算力平臺,支持教學、實訓、科研和AI等全場景應用,實現一云多用。通過資源池化和智能調度,提升資源利用效率,降低運維成本,覆蓋公共機房、專業實訓、教師辦公及AI教學等多場景需求,助力教育信息化從分散走向融合,推動規模化與個性化培養結合。

-

#云桌面

-

#高職教

-

-

醫院無線升級必看:“全院零漫游”六大謎題全解析

醫院無線升級必看:“全院零漫游”六大謎題全解析銳捷網絡的全院零漫游方案是新一代醫療無線解決方案,專為智慧醫院設計,通過零漫游主機和天線入室技術實現全院覆蓋和移動零漫游體驗。方案支持業務擴展全適配,優化運維管理,確保內外網物理隔離安全,并便捷部署物聯網應用,幫助醫院提升網絡性能,支持舊設備利舊升級,降低成本。

-

#醫療

-

#醫院網絡

-

#無線

-