發(fā)布時(shí)間:2009-09-17

發(fā)布時(shí)間:2009-09-17

為什么要推出IDS與GSN聯(lián)動(dòng)方案?

當(dāng)信息化在各個(gè)行業(yè)中廣泛應(yīng)用并帶來(lái)顯著效益的同時(shí),信息安全成為目前迫切需要解決的問(wèn)題,由此入侵行為的發(fā)覺(jué)技術(shù)和應(yīng)用漸漸被人們所重視。IDS (Intrusion Detection System) 入侵檢測(cè)系統(tǒng)便是用來(lái)通過(guò)從計(jì)算機(jī)網(wǎng)絡(luò)或計(jì)算機(jī)系統(tǒng)的關(guān)鍵點(diǎn)收集信息并進(jìn)行分析,從中發(fā)現(xiàn)網(wǎng)絡(luò)或系統(tǒng)中是否有違反安全策略的行為和被攻擊的跡象。

銳捷網(wǎng)絡(luò)GSN(Global Security Network)全局安全網(wǎng)絡(luò)解決方案,致力于通過(guò)軟硬件聯(lián)動(dòng)、計(jì)算機(jī)與網(wǎng)絡(luò)聯(lián)動(dòng)的整體解決方案,通過(guò)網(wǎng)絡(luò)設(shè)備和安全設(shè)備等硬件,配合后臺(tái)系統(tǒng)、客戶端等軟件,聯(lián)動(dòng)的實(shí)現(xiàn)了對(duì)于用戶身份、主機(jī)健康性以及網(wǎng)絡(luò)通信等多方面的保障。

如上所述,IDS設(shè)備可以監(jiān)控網(wǎng)絡(luò)中流量的情況,并針對(duì)異常的流量發(fā)起預(yù)警,預(yù)警信息包含源、目的IP。但這些信息對(duì)于網(wǎng)絡(luò)管理人員處理安全事件來(lái)說(shuō),并沒(méi)有太大的意義。這是因?yàn)椋幚砭W(wǎng)絡(luò)安全事件,一定要追根溯源,找到問(wèn)題的根源,甚至定位到人,方能徹底解決,而僅僅提供IP地址這是不夠的。IDS與GSN體系的結(jié)合,恰好解決了這個(gè)問(wèn)題,通過(guò)對(duì)IDS上報(bào)的安全事件的解析,并通過(guò)GSN體系中每個(gè)用戶的信息來(lái)將安全事件定位到人,并根據(jù)IDS與GSN共享的事件庫(kù),對(duì)安全事件給出建議的處理方法,或者可以通過(guò)預(yù)先定制好的策略來(lái)對(duì)安全事件進(jìn)行自動(dòng)的處理,這就解決了在IDS檢測(cè)到安全事件后,處理難的問(wèn)題。

IDS與GSN聯(lián)動(dòng)方案的實(shí)現(xiàn)思路

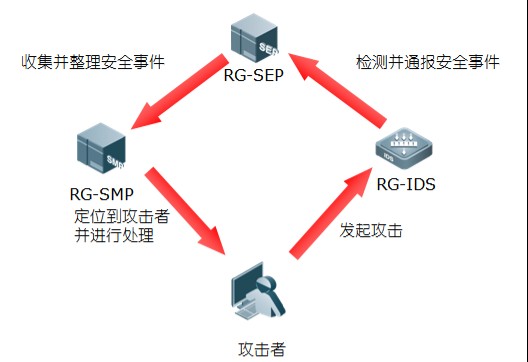

通過(guò)以上對(duì)于IDS與GSN聯(lián)動(dòng)的分析,我們可以得出IDS聯(lián)動(dòng)的實(shí)現(xiàn)思路:

1 由IDS監(jiān)控網(wǎng)絡(luò)流量,并對(duì)網(wǎng)絡(luò)異常流量進(jìn)行上報(bào)到GSN系統(tǒng),上報(bào)信息包括攻擊的類(lèi)型;源、目的IP地址等基本信息

2 由GSN系統(tǒng)對(duì)收到的安全事件報(bào)告進(jìn)行分析,并根據(jù)系統(tǒng)中的用戶身份信息將攻擊者和被攻擊者定位到人

3 由GSN系統(tǒng)根據(jù)安全策略對(duì)攻擊者或被攻擊者進(jìn)行處理。

為了實(shí)現(xiàn)GSN系統(tǒng)與IDS的聯(lián)動(dòng),需要部署以下GSN的組件:

RG-SMP 銳捷安全管理平臺(tái):負(fù)責(zé)對(duì)全網(wǎng)身份認(rèn)證執(zhí)行統(tǒng)一的安全策略和日志匯總分析RG-SEP 銳捷安全事件解析器:對(duì)IDS報(bào)告的安全事件進(jìn)行匯總上上報(bào)SMP進(jìn)行處理

聯(lián)動(dòng)實(shí)現(xiàn)流程如下圖所示::

方案難點(diǎn):如何平衡“誤報(bào)”和“漏報(bào)”?

銳捷網(wǎng)絡(luò)GSN與IDS聯(lián)動(dòng)方案推出后廣泛應(yīng)用于各行業(yè)客戶,受到用戶好評(píng)。同時(shí)不少用戶也紛紛反饋在使用中遇到的首要問(wèn)題:如何“既避免漏報(bào),又減少誤報(bào)”?

眾所周知,IDS上報(bào)的事件種類(lèi)繁多,普通用戶缺少專(zhuān)業(yè)知識(shí),難以處理,如果對(duì)事件不加分析的上報(bào)GSN進(jìn)行處理,將出現(xiàn)大量“誤報(bào)”,導(dǎo)致運(yùn)維無(wú)法開(kāi)展。但是如果只根據(jù)嚴(yán)重級(jí)別上報(bào)攻擊,則可能出現(xiàn)漏報(bào),而一旦出現(xiàn)漏報(bào)也給網(wǎng)絡(luò)安全帶來(lái)極大隱患。

以通過(guò)郵件和P2P傳播的經(jīng)典復(fù)合型病毒Mydoom為例,該病毒具有3個(gè)特征:

1 滿足可能使用的端口list時(shí)

2 在端口條件滿足時(shí),傳輸數(shù)據(jù)包括特征字符“\x85\x13\x3c\x9e\xa2”

3 在“2”的基礎(chǔ)上,端口是經(jīng)常使用的(3126到3199之間)情況

其中規(guī)則1僅判斷報(bào)文的目的端口是否在指定范圍內(nèi),這條規(guī)則是很容易被其它網(wǎng)絡(luò)行為(如可自行隨機(jī)設(shè)置端口的P2P軟件等)觸發(fā),如果據(jù)此告警,將使用戶被海量事件淹沒(méi)。但是如果對(duì)滿足規(guī)則1的事件視而不見(jiàn),又可能導(dǎo)致漏報(bào),特別是對(duì)于修改特征字符的零日攻擊束手無(wú)策。

如何在誤報(bào)和漏報(bào)之間找到合理的平衡點(diǎn)成為業(yè)界普遍無(wú)法破解的難題,直接影響方案的可用性

“可信度”機(jī)制解決之道

為解決上文中提到的問(wèn)題,銳捷創(chuàng)新性的引入“可信度”評(píng)估機(jī)制,報(bào)警中提供相應(yīng)可信度數(shù)值,方便用戶評(píng)估攻擊的有效性、真實(shí)性。仍以Mydoom的3個(gè)特征為例:

1 當(dāng)監(jiān)測(cè)到可能被利用的端口時(shí),系統(tǒng)會(huì)生成可信度較低的初步告警。

2 若在此基礎(chǔ)上,進(jìn)一步檢測(cè)到傳輸數(shù)據(jù)中包含特定惡意特征字符,則告警可信度將顯著提升。

3 當(dāng)上述條件均滿足,且攻擊行為發(fā)生在高頻利用的端口范圍內(nèi)時(shí),系統(tǒng)將判定該告警具有極高的可信度,建議優(yōu)先處置。

RG-IDS在向GSN平臺(tái)發(fā)送安全事件同時(shí)除通報(bào)攻擊類(lèi)型、嚴(yán)重級(jí)別、攻擊源IP、目的IP等基礎(chǔ)信息外,還包括可信度。GSN系統(tǒng)根據(jù)專(zhuān)家知識(shí)庫(kù)預(yù)定義規(guī)則,確定當(dāng)嚴(yán)重級(jí)別和可信度達(dá)到某個(gè)閥值時(shí)向客戶發(fā)送告警。如對(duì)于Mydoom攻擊,當(dāng)同時(shí)滿足規(guī)則1、2,可信度達(dá)到75%時(shí),方向用戶發(fā)送告警,聯(lián)動(dòng)處理;對(duì)于只滿足規(guī)則1,可信度為50%的事件,則保存起來(lái),供用戶在解決完緊急事件后查看處理。通過(guò)這種方式,使得用戶從大量的P2P應(yīng)用占用Mydoom攻擊端口引起的“誤報(bào)”中解放出來(lái),大大簡(jiǎn)化了運(yùn)維。

引入“可信度”機(jī)制,有效解決了“誤報(bào)”和“漏報(bào)”的平衡問(wèn)題,提高了IDS與GSN聯(lián)動(dòng)方案的可用性。“可信度”是銳捷網(wǎng)絡(luò)深入研究客戶業(yè)務(wù)現(xiàn)狀,把握客戶應(yīng)用需求的又一項(xiàng)技術(shù)創(chuàng)新,進(jìn)一步完善GSN全局安全網(wǎng)絡(luò)解決方案,生動(dòng)體現(xiàn)了銳捷網(wǎng)絡(luò)安全產(chǎn)品線“讓安全變的更容易”的價(jià)值主張。